громадам по логіну

до особистого кабінету сервісу безпеки

Cisco Umbrella та підключення пристроїв

- Вихідні дані

- Вхід в особистий кабінет

- Варіанти встановлення Cisco Umbrella

- Додавання мережі

- Встановлення клієнту Cisco Secure Client на робочі місця

- Централізоване налаштування DNS у вашій організації

- Перевірка захисту пристрою

- Сповіщення про знайдені фішингові сайти

- Додавання внутрішніх доменів

- Заключні кроки

Вихідні дані

На поточний момент на контактну адресу електронної поштової скриньки громади повинен був надійти лист із запрошенням доєднатись до сервісу Cisco Umbrella. У всіх подальших формах необхідно вписувати саме ту контактну адресу електронної пошти, на яку прийшов лист (рис. 2 та рис. 3).

Якщо лист не отримано – радимо перевірити папку зі спамом. Для полегшення пошуку можна пошукати лист у поштовій скриньці. Відправник листа [email protected]

Також ви можете заповнити дану форму і ми згенеруємо вам лист запрошення повторно.

Вхід в особистий кабінет

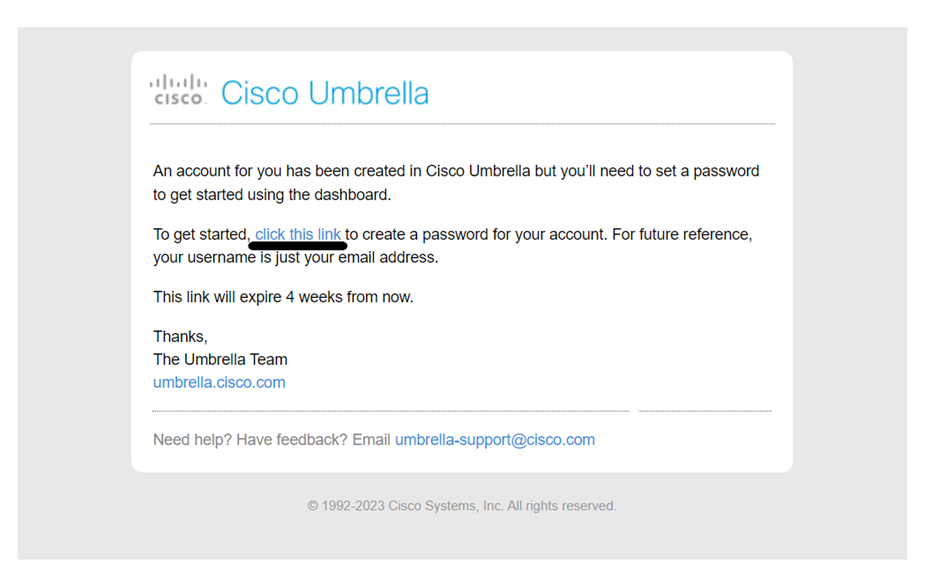

Зовнішній вигляд листа показаний на рис 1. Підкреслено посилання, за яким треба перейти для подальших дій.

Рис 1. Лист із запрошенням доєднатись до сервісу.

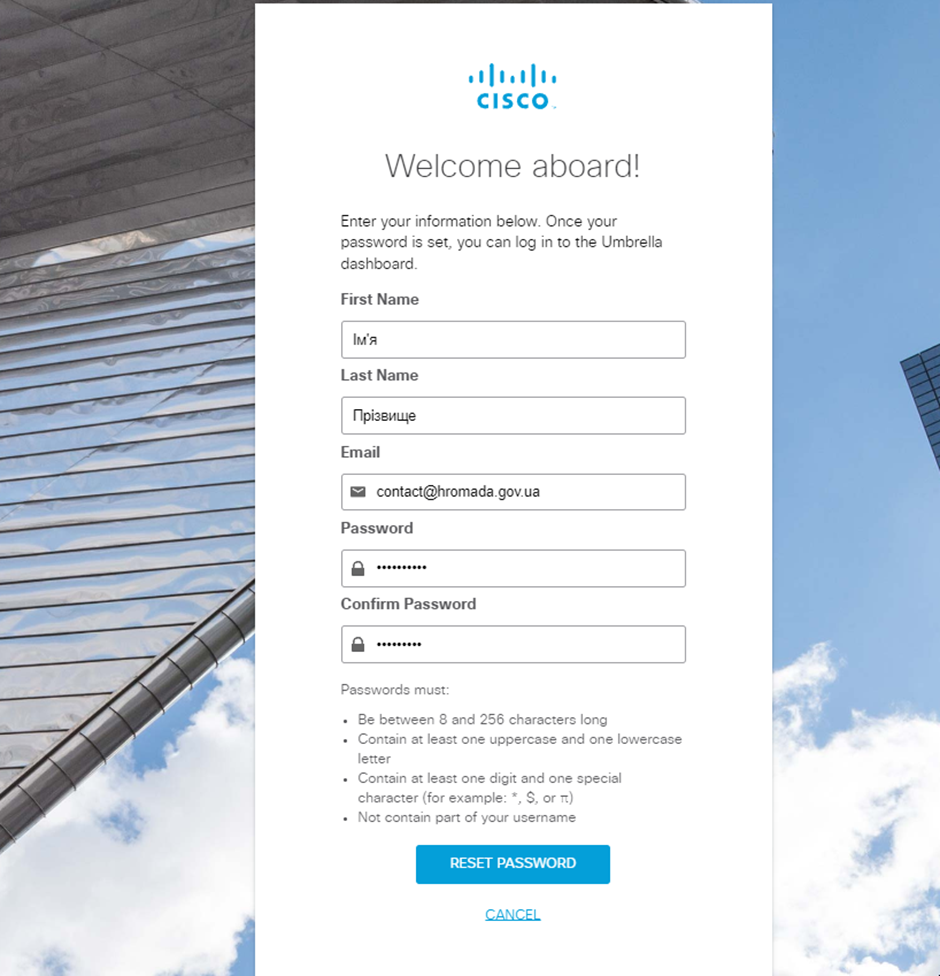

Після переходу за посиланням у листі вам буде запропоновано заповнити дані профілю. Наголошуємо на тому, що в поле “Email” слід вписувати саме ту пошту, на яку прийшло посилання.

Зовнішній вигляд листа вказано на рис 2.

Рис 2. Форма заповнення профілю.

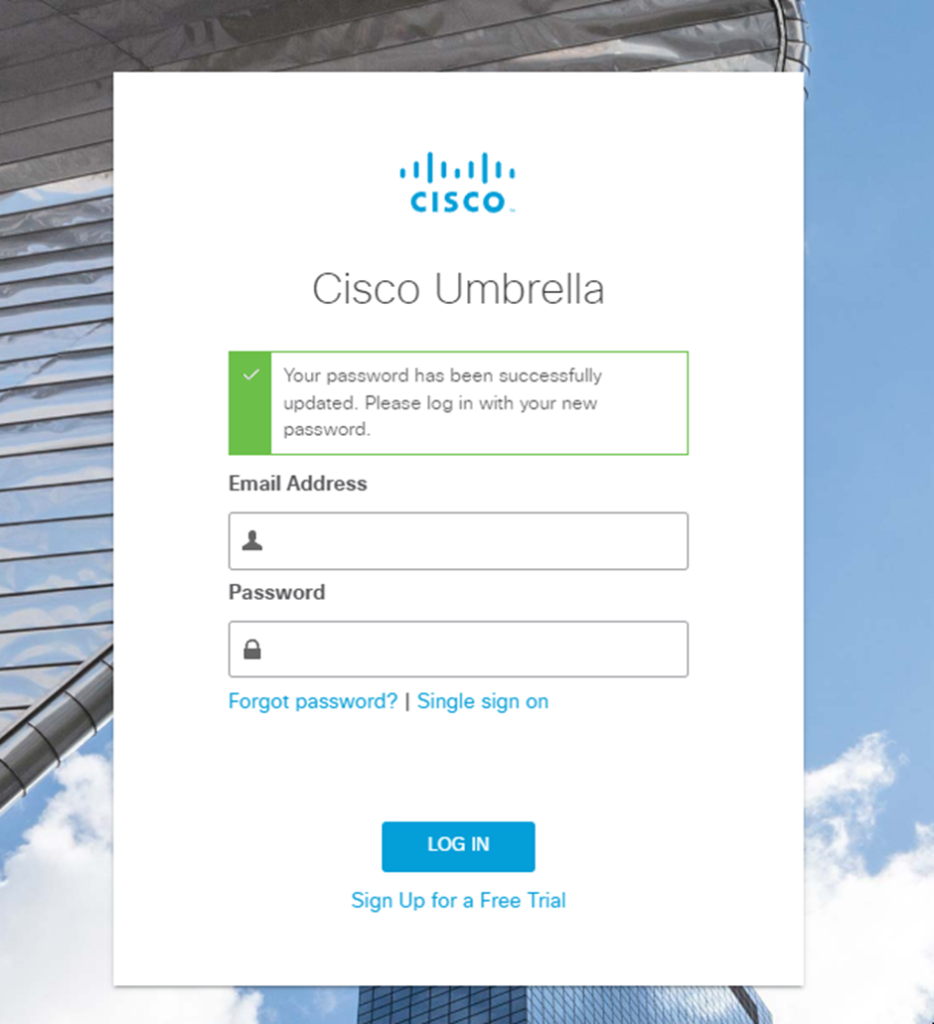

Після натиснення на кнопку Reset password ви будете перенаправлені на сторінку логіну, як показано на рис 3.

Рис 3. Сторінка логіну.

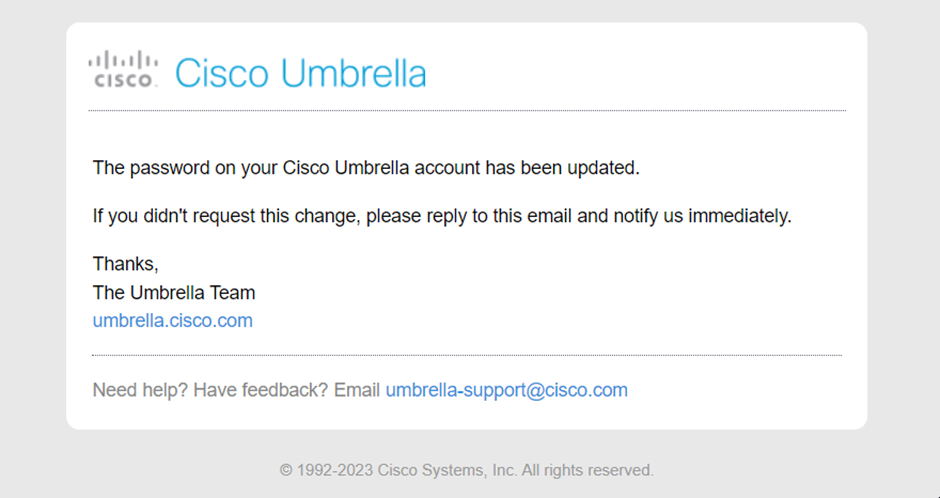

При цьому на електронну поштову скриньку прийде лист про успішне встановлення паролю. Його вигляд вказано на рис. 4.

Рис 4. Лист про успішне встановлення паролю.

Після успішного логіну із вказаними даними ви потрапите в особистий кабінет хмарної панелі керування (далі – панель керування).

Варіанти встановлення Cisco Umbrella

Подальші дії можуть включати наступні пункти (за вашим вибором, в залежності від кількості та типу ваших пристроїв, а також архітектури мережі та відповідної технічної можливості проводити налаштування):

- додавання мережі (визначення зовнішньої IP адреси, її додавання в панелі керування та налаштування роутеру)

- встановлення клієнту на робочі місця. При цьому в особистий кабінет вони додаються автоматично.

- централізоване налаштування DNS у вашій організації

Тобто ви обираєте варіант, який вам підходить найбільше. Усі варіанти можуть працювати разом. Тобто ви можете додати вашу зовнішню адресу та налаштувати роутер і в той самий час на певну кількість компʼютерів (або на всі) встановити клієнт.

| Варіант | Плюси | Мінуси |

| Додавання мережі | Операція швидка: 2 хвилини додати мережу в панелі керування і 5 хвилин на зміну налаштувань DHCP на роутері | У звітах амбрели ви будете бачити усю вашу мережу як єдине ціле. Тобто побачивши у звітах, що у вас в мережі є майнер – ви не зможете побачити на якому саме робочому місці він завівся. |

| Встановлення клієнту | Ви можете налаштовувати політики для кожного компʼютеру окремо, так само в звітності ви будете бачити на якому саме компʼютері виявлено ШПЗ чи майнер. | Треба ставити на кожен компʼютер окремо. А це довша операція. |

Нижче наведено інструкції із виконання відповідних налаштувань.

Додавання мережі

Для цього слід виконати три прості дії:

- уточнити чи у вас використовується внутрішній (локальний) домен.

- змінити налаштування служби DNS на вашому роутері (а вже роутер за протоколом DHCP роздасть ці налаштування клієнтам, в тому числі Wi-Fi)

- додати зовнішню IP адресу вашої громади в панелі керування

Уточнити чи використовується внутрішній домен.

Якщо не використовується (до прикладу hromada.int), то можемо рухатись далі.

Якщо використовуються домени типу .local, то їх додавати не потрібно.

Якщо внутрішні домени використовуються, то слід перейти до пунктів Встановлення клієнту Cisco Secure Client на робочі місця або Централізоване налаштування DNS у вашій організації, а локально адресу ДНС серверу не міняти.

Змінити налаштування служби DNS на мережевому обладнанні.

Для цього слід змінити налаштування DHCP на вашому мережевому обладнанні та вписати наступні DNS сервери замість існуючих:

- 208.67.222.222

- 208.67.220.220

Інструкції із відповідними налаштуваннями під різні операційні системи доступні за наступним посиланням:

https://support.opendns.com/hc/en-us/sections/206253647-Computer-Configuration

Інструкції із відповідними налаштуваннями під різні роутери доступні за наступним посиланням:

https://support.opendns.com/hc/en-us/sections/206253667-Individual-Router-Configurations

Додати зовнішню IP адресу вашого поточного робочого місця (чи усієї громади) в особистому кабінеті.

Загальна інформація

Якщо уся громада отримує доступ до мережі Інтернет використовуючи одну спільну зовнішню IP адресу, то дане налаштування потрібно зробити лише 1 раз.

Для цього необхідно спершу визначити поточну зовнішню IP адресу робочого місця (вона може бути одна для всієї громади) та вписати її в особистий кабінет.

Визначення вашої зовнішньої IP адреси

Для визначення вашої зовнішньої IP адреси можна скористатись сайтом https://www.whatismyip.com/

Заходите на сайт і побачите вашу зовнішню адресу.

Увага! Адреси виду 192.168.ххх.ххх, 10.ххх.ххх.ххх, 172.16.ххх.ххх НЕ є зовнішніми.

Детальніше процедура описана в документі https://safe-hromada.com.ua/docs/external-ip-howto/

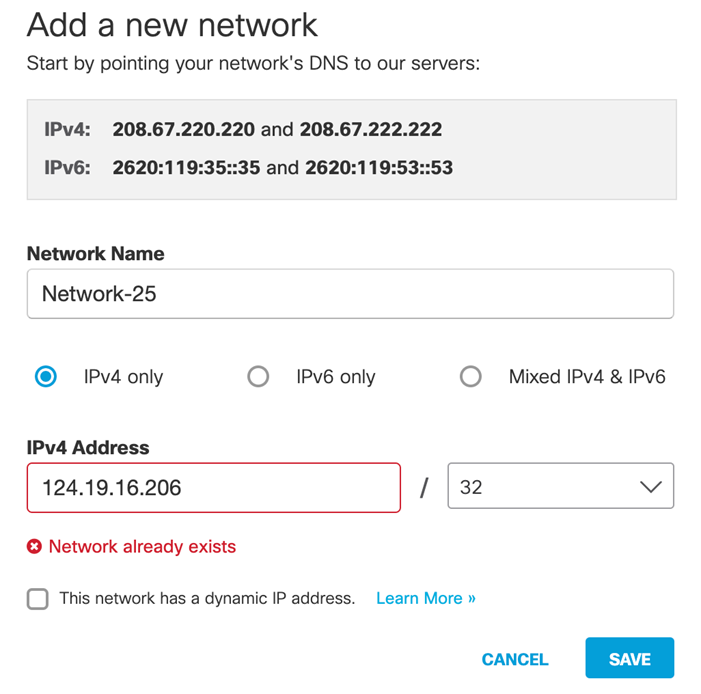

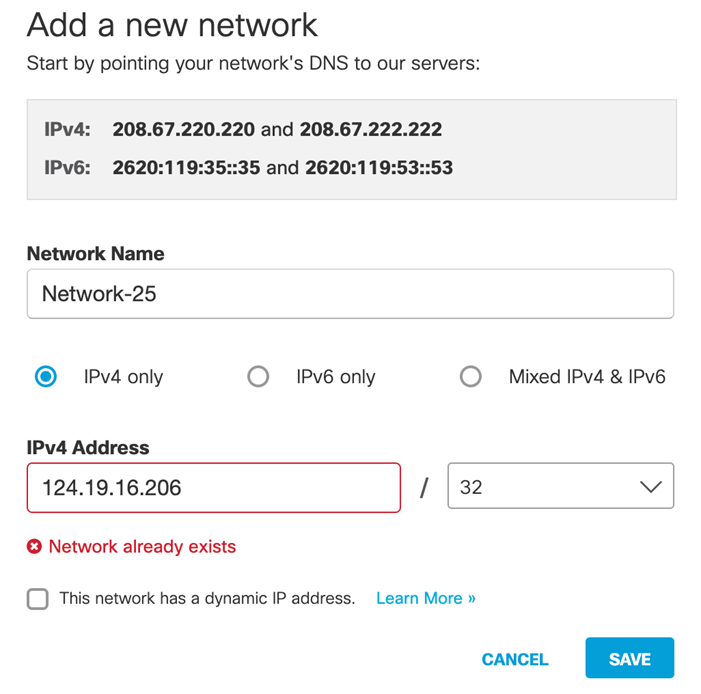

Додавання визначеної адреси в особистий кабінет

Для додавання визначеної адреси в особистий кабінет потрібно:

- вибрати меню Core Identities > Networks

- натиснути на кнопку «+» в новому вікні

- вказати Network Name для полегшення подальшої ідентифікації трафіку

- якщо у вас динамічна адреса, то необхідно встановити відповідну галочку “This network has a dynamic IP address” (що робити далі окремо описано нижче, а також доступно за посиланням https://safe-hromada.com.ua/docs/add-dynamic-ip/)

- додати визначену зовнішню IP-адресу, якщо її ще немає в списку.

Рис 5. Додавання мережевої адреси в особистому кабінеті.

Якщо ви спробуєте додати мережу, відмінну від тієї, що використовується для доступу до інформаційної панелі Umbrella, Umbrella може запропонувати вам звернутися до служби підтримки для ручної перевірки. Якщо це станеться, вам також знадобиться ручна перевірка від служби підтримки для діапазонів IPv4, більших за мережу /29.

Після введення інформації про мережеві адреси – служба підтримки може відправити вам лист на електронну адресу, який вводиться в пункт Email компанії при реєстрації на порталі. Після підтвердження зі сторони служби підтримки вказана зовнішня IP адреса активується, і ви починаєте отримувати статистику і активуються механізми безпеки.

Якщо провайдер видає вам динамічну IP адресу

У випадку використання динамічної IP адреси ви можете скористатись наступним посиланням (https://support.opendns.com/hc/en-us/articles/227987867-What-is-the-OpenDNS-Dynamic-IP-updater-client) для встановлення спеціального додатку OpenDNS Updater, який автоматизує оновлення цієї адреси для Cisco Umbrella. Додаток необхідно встановити хоча б на один компʼютер в мережі.

Детально процедура налаштувань, якщо у вас динамічна IP адреса, вказано на спеціальній сторінці а посиланням https://safe-hromada.com.ua/docs/add-dynamic-ip/

Особливості роботи спеціального додатку OpenDNS Updater

Особливості роботи спеціального додатку OpenDNS Updater:

при логіні слід вводити свій логін та пароль в панель керування Cisco Umbrella

він повинен бути постійно запущеним на стаціонарному комп’ютері

його не бажано ставити на комп’ютери, які можуть бути переміщені в інший сегмент мережі чи в який співробітники можуть забрати додому

Для перевірки правильності налаштувань слід скористатись настановами пункту Перевірка захисту пристрою

Встановлення клієнту Cisco Secure Client на робочі місця

В цілому є 2 варіанти встановлення клієнтів на робочі місця:

- Встановлення Cisco Secure Client із модулем Cisco Umbrella – рекомендований варіант від компанії Cisco

- Встановлення Umbrella Roaming Client (якщо у вас Windows 7/8 або ж ви хочете використовувати більш легкий клієнт) – підтримку даного клієнту завершено 2 квітня 2025 року. Деталі можна почитати в нашому матеріалі Припинення підтримки Umbrella Roaming Client

Варіант 1. Встановлення Cisco Secure Client із модулем Cisco Umbrella

Модуль Cisco Umbrella для Cisco Secure Client (раніше AnyConnect) забезпечує постійний захист у будь-якій мережі, будь-де і будь-коли – як у корпоративній VPN, так і поза нею. Коли ви встановлюєте модуль Roaming Security, він інсталює дві служби:

- Захист DNS

- Безпечний веб-шлюз і веб-проксі

Агент DNS забезпечує безпеку на рівні DNS, блокуючи шкідливе програмне забезпечення, фішинг, зворотні виклики команд і управління через будь-який порт. SWG-агент забезпечує безпеку для всього веб-трафіку, надаючи повні можливості на рівні URL-адрес і передачі даних. Агенти DNS і SWG розгортаються під час інсталяції; однак їхні функції будуть активовані лише залежно від рівня підписки та бажаних налаштувань.

DNS і SWG налаштовуються за допомогою єдиного розгортання профілю (OrgInfo.json) і автоматично активують набір функцій, увімкнених відповідно до ваших налаштувань і рівня ліцензії. Окремої конфігурації для додавання SWG до розгортання DNS не існує.

Перед встановленням клієнту слід також перевірити чи у вас в громаді використовуються внутрішні домени.

Якщо у вас в громаді використовуються локальні домени для внутрішнього використання, то їх необхідно додати до списку внутрішніх доменів.

Опис процесу додавання доступний у пункті Додавання внутрішніх доменів

Якщо не використовуються, то нічого попередньо робити не треба та можна перейти до встановлення клієнту.

Для встановлення роумінг клієнту необхідно скачати собі файл OrgInfo.json з особистого кабінету та помістити його у потрібну директорію (вказано нижче), а також інсталювати клієнтський додаток на кінцевому пристрої.

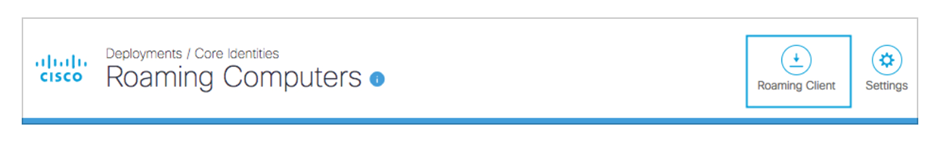

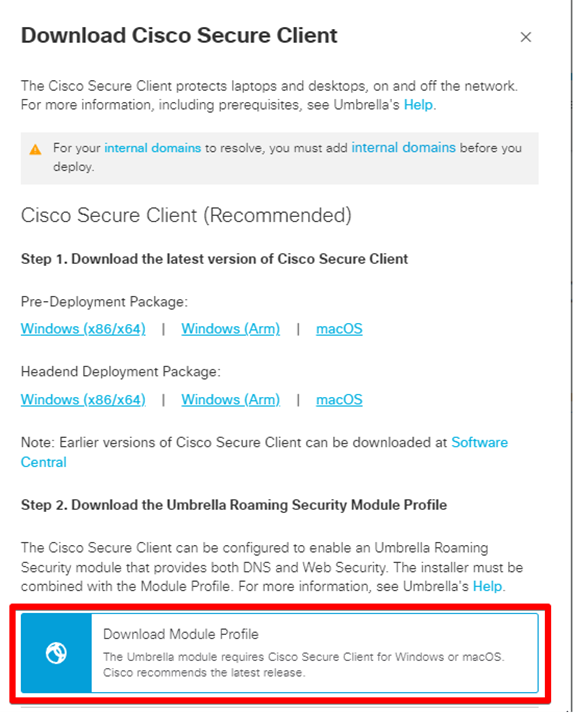

- Перейдіть на Deployments > Roaming Computers та натисніть Roaming Client.

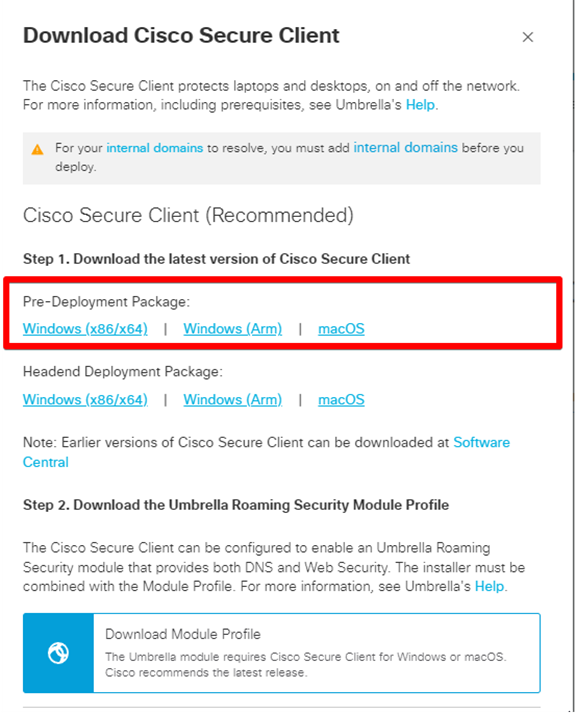

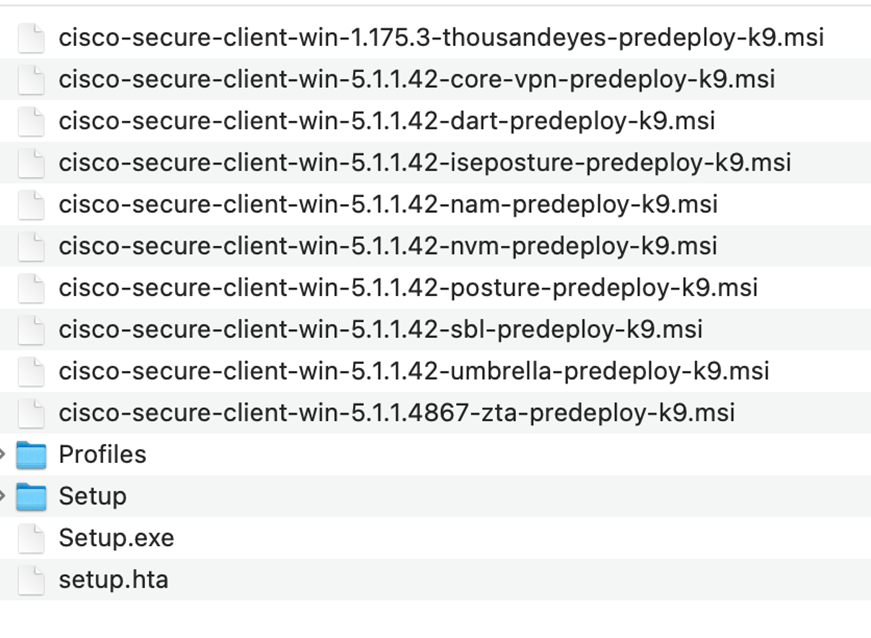

- У відповідності до вашої ОС оберіть необхідний файл в розділі Pre-Deployment Package та завантажте інсталяційний файл.

- Результатом скачування буде архів. Вам необхідно його розпакувати. Нижче на малюнку наведено приклад вмісту теки для ОС Windows.

- Поверніться на сторінку особистого кабінету Deployments > Roaming Computers та натисніть Roaming Client. Прокрутіть сторінку до розділу Downloadthe Umbrella Roaming Security Module Profile, клікніть на Download Module Profile та завантажте файл OrgInfo.json.

- Помістіть файл OrgInfo.json у розпакованій папці у папку \Profiles\umbrella. До прикладу це буде тека C:\Users\user1\Downloads\cisco-secure-client-win-5.1.1.42-predeploy-k9\Profiles\umbrella, в неї треба помістити файл OrgInfo.json)

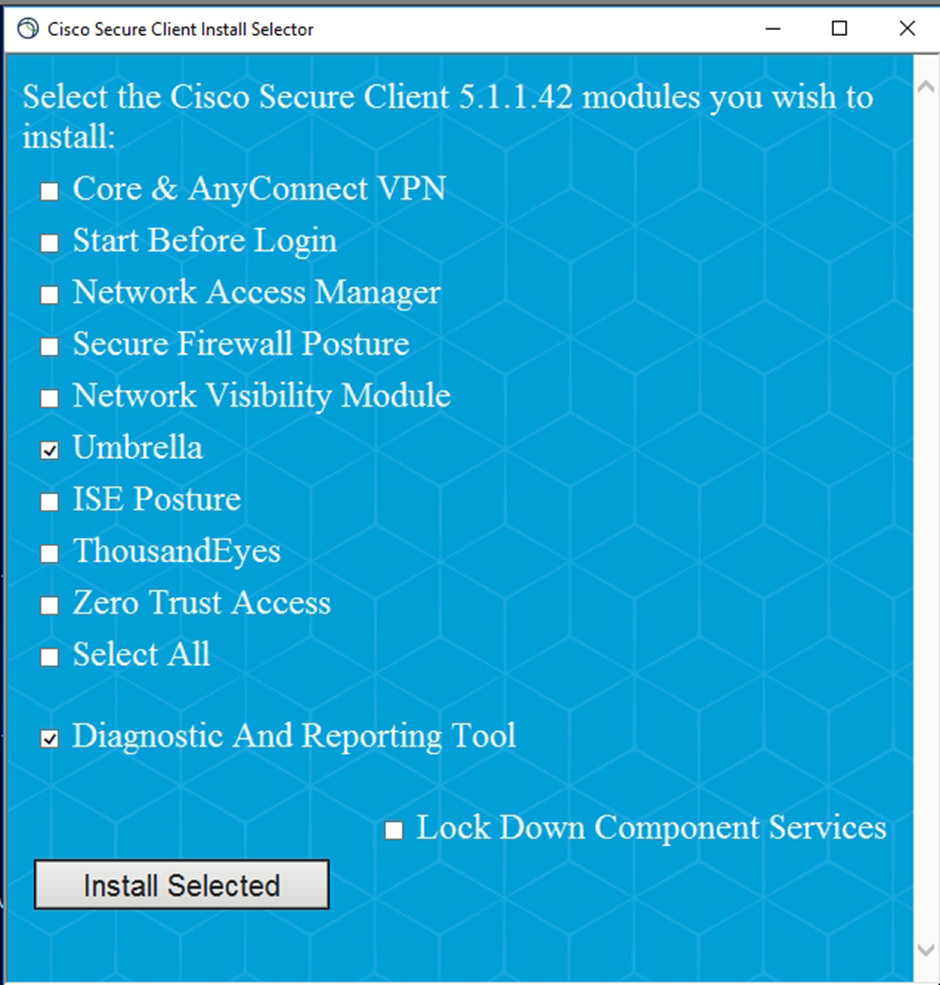

- Після цього запустіть файл Setup.exe.

- На наступному екрані оберіть необхідні модулі для встановлення. Якщо ви плануєте використовувати лише Cisco Umbrella, то необхідно обрати пункти Umbrella та DART (модуль діагностики) та продовжити інсталяцію програмного забезпечення.

Системні вимоги:

- Windows 10 (та вище) x86 и x64

- VPN модуль вимагає наявності Visual Studio 32-bit runtime, який входить в інсталяційний пакет

- Модуль Umbrella Roaming Security вимагає наявності framework .NET 4.0 мінімум

- ОС Mac OSX 10.9 та вище

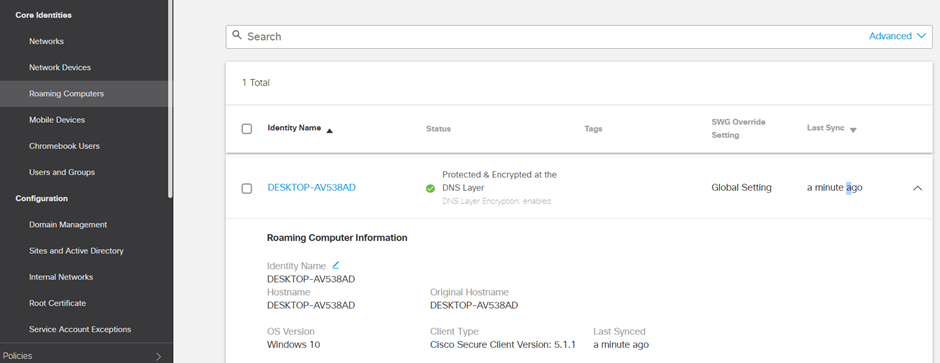

Після закінчення інсталяції ваше робоче місце зʼявиться в особистому кабінеті.

Щоб переглянути їх перейдіть на Deployments > Core Identities > Roaming Computers

Більш детальну інформацію можна отримати за посиланням:

The Anyconnect Plugin: Umbrella Roaming Security Client Administrator Guide

Централізоване налаштування DNS у вашій організації

Розгортання Umbrella як служби безпеки в мережі організації дозволяє захиститися від можливих запитів шкідливих програм на C&C та інші підозрілі сервери шляхом аналізу DNS-запитів, що надходять з мережі організації в Інтернет. Безпека – не єдина функція Umbrella, система може використовувати користувацькі політики доступу, які аналізують категорію кожного DNS-запиту і блокують/дозволяють його відповідно до політик доступу, вибірково перенаправляючи найбільш підозрілі DNS-запити на хмарний веб-проксі. Додатково Umbrella можна використовувати як повноцінний проксі-сервер, який аналізує всі HTTP-запити, так і як хмарний Firewall з можливістю фільтрації трафіку на рівнях L3/L4. Цей документ зосереджено на використанні Umbrella як DNS-сервера безпеки та політиках, заснованих на DNS-запитах.

Щоб використовувати Cisco Umbrella / OpenDNS в якості DNS-сервера організації, потрібно зробити кілька простих кроків.

Крок перший. Додавання Forwarders

Крок перший. Додавання Forwarders

Крок перший. Додайте адреси серверів Cisco Umbrella як Forwarders. Якщо використовуються сервери Google, то потрібно замінити адреси 8.8.8.8 і 8.8.4.4 на адреси 208.67.222.222 і 208.67.220.220. Якщо використовуються адреси серверів провайдера, то необхідно замінити адресу DNS-сервера провайдера адресами 208.67.222.222 і 208.67.220.220. Якщо ви використовуєте кореневі DNS-сервери, то вам потрібно зробити наступне:

Параметри

{

forwarders { 208.67.222.222; 208.67.220.220};

}

- Для Bind v4 використовується наступна директива:

forwarders 208.67.222.222 208.67.220.220

- Для Windows Servers дотримуйтесь наступних інструкцій

- Відкрийте диспетчер DNS

- У дереві консолі натисніть на відповідний DNS-сервер

- У меню Дія виберіть пункт Settings

- на вкладці Forwarders () у розділі DNS Domain (DNS Domain) виберіть ім’я домену

- У розділі Selected domain’s forwarder IP address list введіть IP-адреси 208.67.222.222 і 208.67. 220.220

Після виконання цих операцій необхідно перезапустити DNS-сервери. Перезапуск зазвичай дуже швидкий і не перериває процес проходження DNS трафіку у мережі

Крок другий. Додавання мережевих адрес

Після успішної реєстрації на порталі OpenDNS / Umbrella необхідно додати відповідні зовнішні мережеві адреси (публічні IP-адреси компанії), щоб на порталі відображалися DNS-запити, що надходять з DNS-серверів компанії і можна було застосувати відповідні політики. Для цього потрібно

- вибрати меню Deployments>Core Identities > Networks,

- натиснути на кнопку «+» в новому вікні

- додати блок публічних IP-адрес.

Рис . Додавання мережевої адреси в особистому кабінеті.

Після введення інформації служба підтримки відправляє лист на електронну адресу, який вводиться в пункт Email компанії при реєстрації на порталі. Після підтвердження система активується, і ви починаєте отримувати статистику і активуються механізми безпеки.

Для перевірки правильності налаштувань слід скористатись настановами пункту Перевірка захисту пристрою

Перевірка захисту пристрою

Дії для перевірки

Для перевірки того, що поточний пристрій використовує DNS налаштування глобальної мережі Cisco Umbrella потрібно у браузері відкрити наступну адресу:

У разі використання Cisco Umbrella повинна відобразитись наступна сторінка

Рис. Ваш ДНС трафік під захистом.

Сповіщення про знайдені фішингові сайти

Сповіщення про знайдені фішингові сайти

В рамках взаємодії громад між собою та для посилення рівня кіберзахищеності громадян України, просимо повідомляти команду реагування на кіберінциденти Національного банку України CSIRT-NBU про фішингові та інші посилання на шахрайські ресурси, які надходять до громад у вигляді поштових повідомлень, або в будь-який інший спосіб.

Фішингові (шахрайські) ресурси використовують айдентику легітимного ресурсу і таким чином маскуються під нього та виманюють у громадян персональну інформацію та банківські реквізити, найчастіше це сторінки авторизації онлайн-банків, фінансових установ, державні та міжнародні організації, що надають фінансову допомогу.

Для повідомлення про шахрайські ресурси необхідно у листі вказати повне посилання на цей ресурс і надіслати на email: [email protected]

Додавання внутрішніх доменів

У разі використання внутрішніх локальних доменів в громаді необхідно додати їх в особистому кабінеті у список доменів, які використовуються вашою організацією для доступу до локальних ресурсів, перебуваючи в мережі організації (у фізичному розташуванні або підключені через VPN). Домени типу *.local додані в особистий кабінет автоматично, тобто якщо ви використовуєте домен hromada.local, то його додавати не треба. Нові додані домени синхронізуються з роумінговими клієнтами Umbrella приблизно протягом однієї години.

Для додавання домену необхідно

- вибрати меню Deployments>Configuration > Domain Management,

- натиснути на кнопку «+» в новому вікні

- додати адресу домену.

Заключні кроки

Нарешті, потрібно налаштувати політики доступу (https://docs.umbrella.com/deployment-umbrella/docs/customize-your-policies-1) і за необхідності їх редагувати.

Додаткові налаштування та рекомендації

- Рекомендації, пов’язані з правильним налаштуванням Firewall для роботи з Umbrella, описані в наступному документі: https://docs.umbrella.com/deployment-umbrella/docs/2-prerequisites-1. У зв’язку з тим, що вони можуть змінюватися, рекомендується скористатися посиланням

- Щоб уникнути ситуації, коли користувачі намагаються використовувати власні DNS-сервери та обійти механізми безпеки Umbrella, рекомендується зробити наступні налаштування Firewall:

- Дозволити доступ до серверів 208.67.222.222 і 208.67.220.220 через порт tcp/udp/53 і заблокувати доступ до всіх інших серверів на порту 53

- ДОЗВОЛИТИ ВХІД/ВИХІД TCP/UDP до 208.67.222.222 або 208.67.220.220 на порту 53

- БЛОКУВАТИ ВХІД/ВИХІД TCP/UDP всі IP-адреси на P

- Блокувати DNS через HTTP/S (DoH).

- У Umbella заблокуйте категорію Проксі-сервери/Анонімайзери

- Блокування адрес 1.1.1.1 і 1.0.0.1 на Firewall

- Блокування DNS через TLS

- Блокування адрес 1.1.1.1 і 1.0.0.1, порт 853 на Firewall

- Регулярно оновлювану інформацію щодо запобігання обходу механізмів безпеки Umbrella можна знайти за посиланням: https://support.umbrella.com/hc/en-us/articles/230904088-Preventing-Circumvention-of-Cisco-Umbrella-with-Firewall-Rules

Umbrella і поштовий сервер

На даний момент ми не рекомендуємо використовувати Umbrella фільтрацію для вирішення запитів, що надходять від MTA (поштових серверів). Якщо ви використовуєте цю конфігурацію, ви можете отримати неочікувані результати:

- Фільтрування за категоріями може блокувати справжню пошту. Наприклад, якщо ввімкнути фільтрацію за категорією “Social”, усі сповіщення буде заблоковано з facebook.com

- Фільтрація безпеки. Домен може бути заблоковано як загрозу, але все одно може виникнути потреба в надсиланні пошти для цього домену.

Детальний опис рекомендацій для поштового сервера можна знайти за посиланням https://support.umbrella.com/hc/en-us/articles/230563707-Umbrella-and-your-email-server