В цьому документі розглянемо основні принципи організації центрального дашборду та основну сторінку для налаштування вашого тенанту на початкових етапах.

На початковому етапі цього цілком достатньо для налаштувань усіх елементів політик безпеки вашої організації.

Отож, для початку розглянемо центральний дашборд.

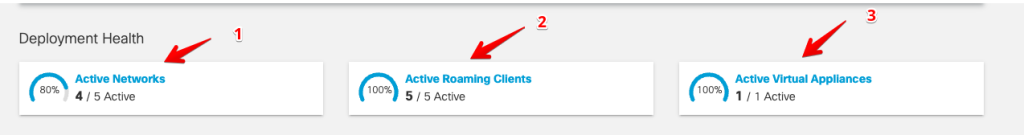

стан розгортання продукту

Вгорі розташований блок стану розгортання продукту в організації. Показано як кількість активних елементів, так і кількість елементів в цілому.

Зокрема це:

1) індикатор підключення мереж (наприклад ДНС сервер, маршрутизатор. Тобто ті елементи, які направляють свої ДНС запити до серверів Циско Амбрела).

2) індикатор підключення роумінг клієнтів (це програмне забезпечення, яке встановлюється на робочих місцях користувачів – ноутбуки, компʼютери)

3) індикатор підключення віртуальних додатків. Якщо у вас в мережі використовується Active Directory, то тут будуть показані встановлені virtual appliance. Така конфігурація дозволяє синхронізувати користувачів із Active Directory та керувати політиками доступу на рівні дозволів конкретним користувачам.

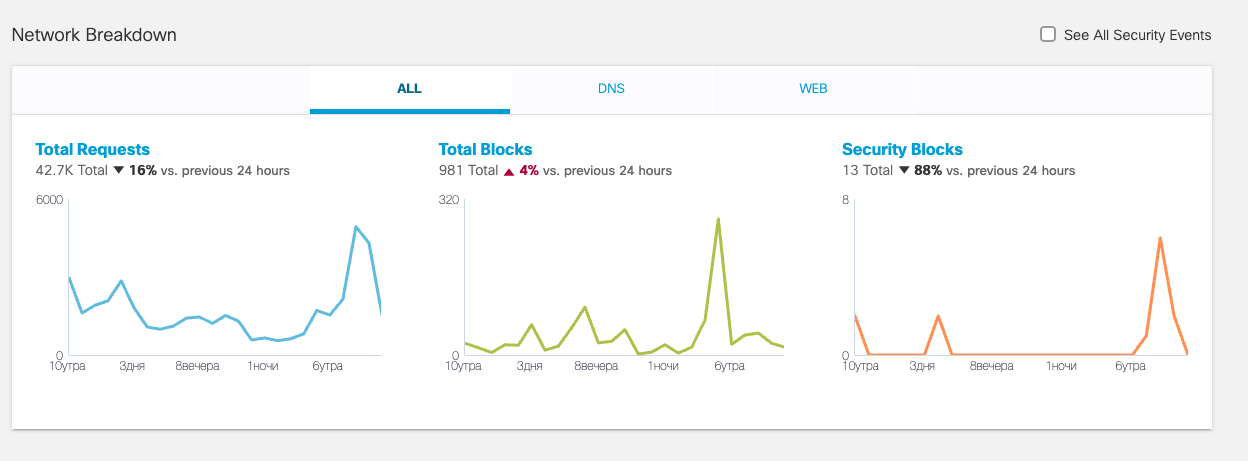

блок статистики спрацювань політики безпеки

Нижче вказано блок статистики спрацювань політики безпеки, тобто по суті кількості блокувань запитів користувачів.

Статистика представлена трьома вкладками.

В цілому, на рівні DNS та на рівні WEB.

Нагадую, що в рамках програми CDA надаються ліцензії лише для рівня DNS.

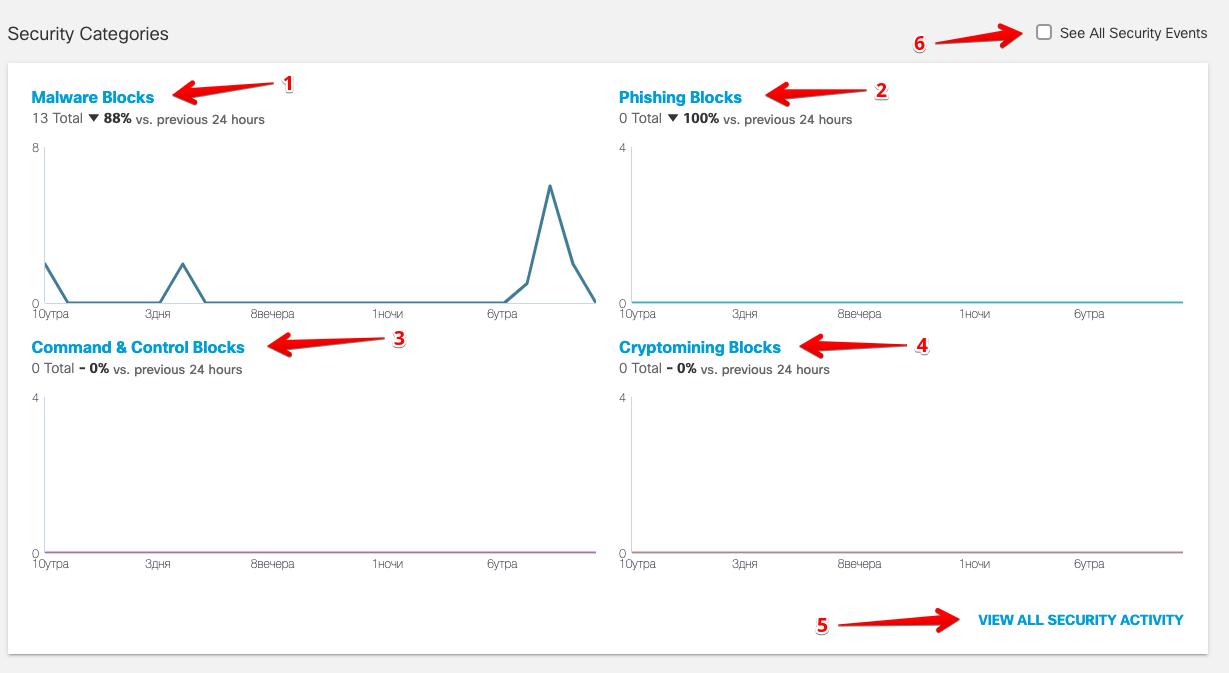

блокувань запитів в розрізі категорій безпеки

Далі показані спрацювання блокувань запитів в розрізі категорій безпеки.

Тобто можна подивитись в рамках яких типів загроз були спрацювання. Тут у нас представлені блокування:

1. Шкідливе ПЗ

2. фішингових сайтів

3. командних серверів ботнетів

4. криптомайнингових серверів.

Натиснувши на кнопку (5) можна подивитись звіт за усіма подіями безпеки.

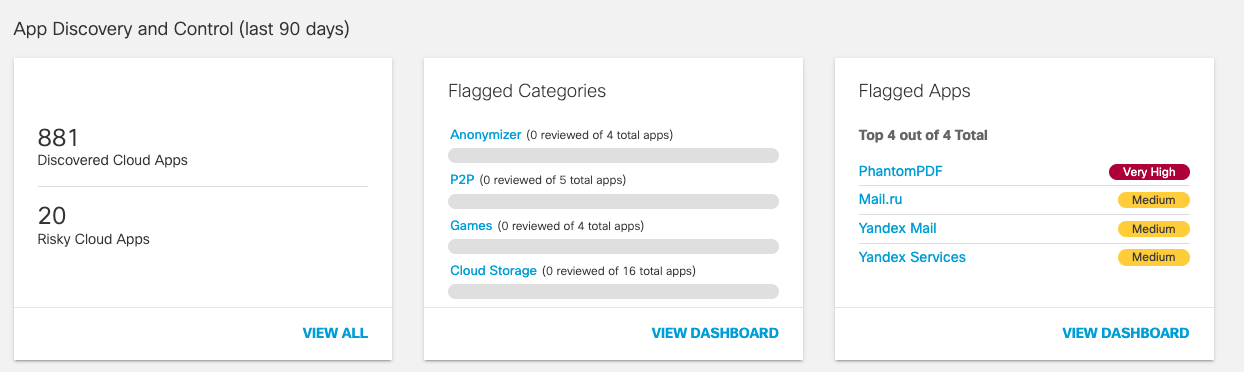

блок використання додатків

Нижче вказано блок використання додатків.

Cisco Umbrella на основі аналізу DNS запитів робить категоризацію додатків, до яких звертаються кінцеві користувачі під час роботи.

Це дуже важливий блок, так як він дозволяє заборонити використання тих чи інших додатків, чи їх категорій.

Детальніше про це розкажу пізніше у цьому документі.

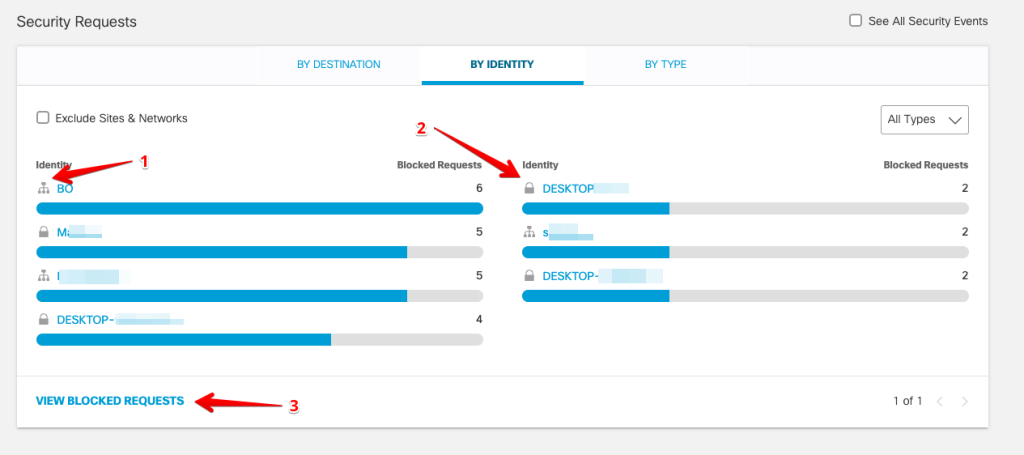

Спрацювання блокувань для сутностей

Нижче показано розподіл заблокованих політиками безпеки запитів по відношенню до сутностей (мереж (1), роумінг клієнтів (2) чи користувачів active Directory).

Отож переходимо до сторінки налаштувань політики.

Ця сторінка є дуже зручною, так як з однієї сторінки можна керувати усіма налаштування вашого тенанту на початковому етапі.

Переходимо в пункт All policies

Переходимо в пункт All policies

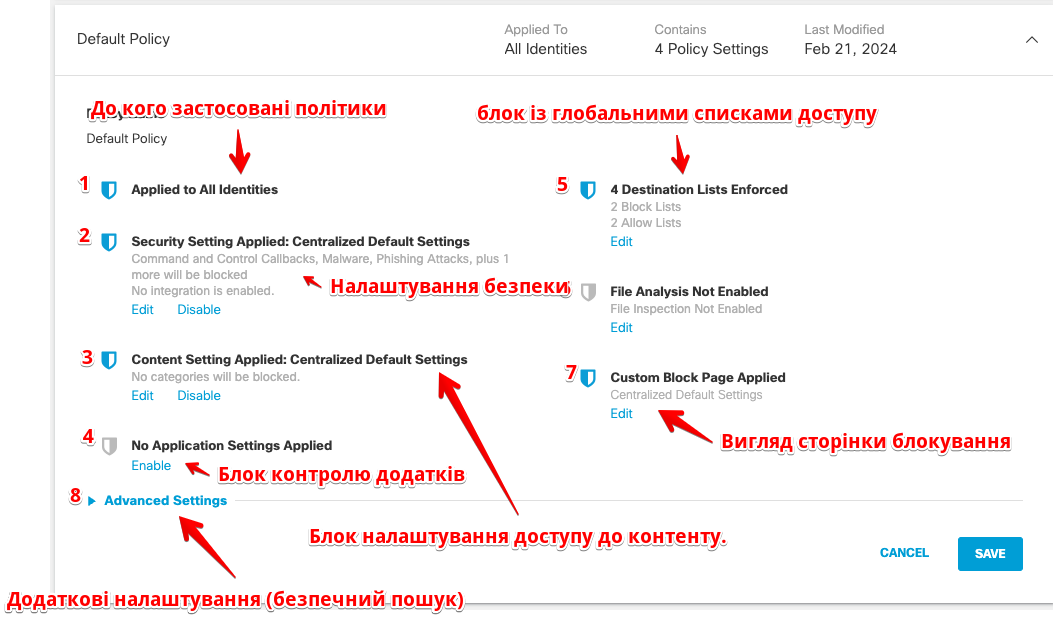

На результуючому екрані ви побачите загальну картину налаштувань із різними блоками

На початкових етапах цілком достатньо внесення налаштувань з даного екрану.

Блоки налаштувань наступні:

Нижче розписані відповідні блоки із вказаного малюнку.

До кого застосовані політики

На початковому етапі усі сутності підпадають під політику Default Policy

На перших етапах ми не рекомендуємо розділяти сутності, аж поки ви не набудете досвіду із використанням гнучких політик доступу.

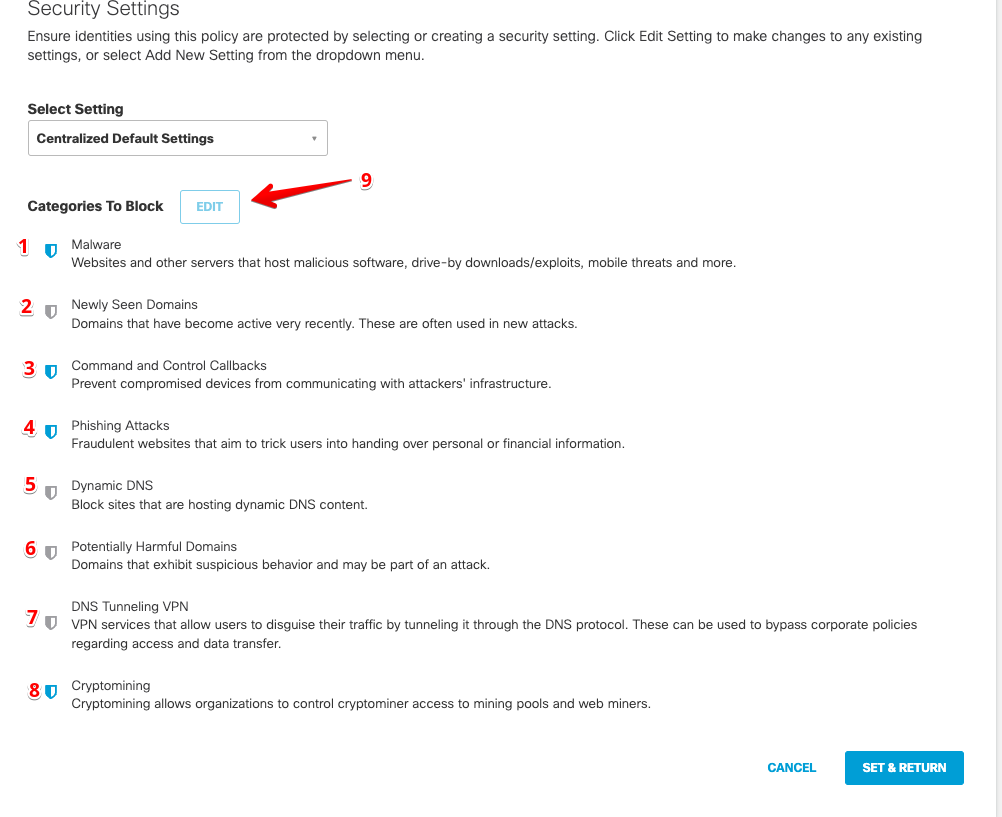

Налаштування безпеки

Налаштування безпеки визначають категорії сайтів, які блокуються за замовчуванням

Доступні категорії:

Malware (1) – сайти, що вважаються шкідливими (розповсюджують шкідливе ПЗ, лоадери та інше)

Newly Seen Domains (2) – нещодавно зареєстровані домени. Ця категорія часто використовується для проведення фішингових атак.

Command and Control Callbacks (3) – командні сервери ботнетів, виклики до яких блокуються.

Phishing Attacks (4) – фішингові сайти.

Dynamic DNS (5) – сайти, які хостять динамічний контент.

Potentially Harmful Domains (6) – потенційно небезпечні домени. В дану категорію додаються сайти, які мають неоднозначну репутацію та можуть використовуватись при проведенні атак.

DNS Tunneling VPN (7) – сервіси, що дозволяють обходи блокування тунелюючи трафік в ДНС запити.

Cryptomining (8) – сайти криптомайнингу.

Ці налаштування в рамках вашого тенанту не можуть бути змінені, так як задаються адміністратором обласного акаунту, але для розуміння причин блокування в цілому корисно знати, які саме категорії сайтів блокуються за замовчанням.

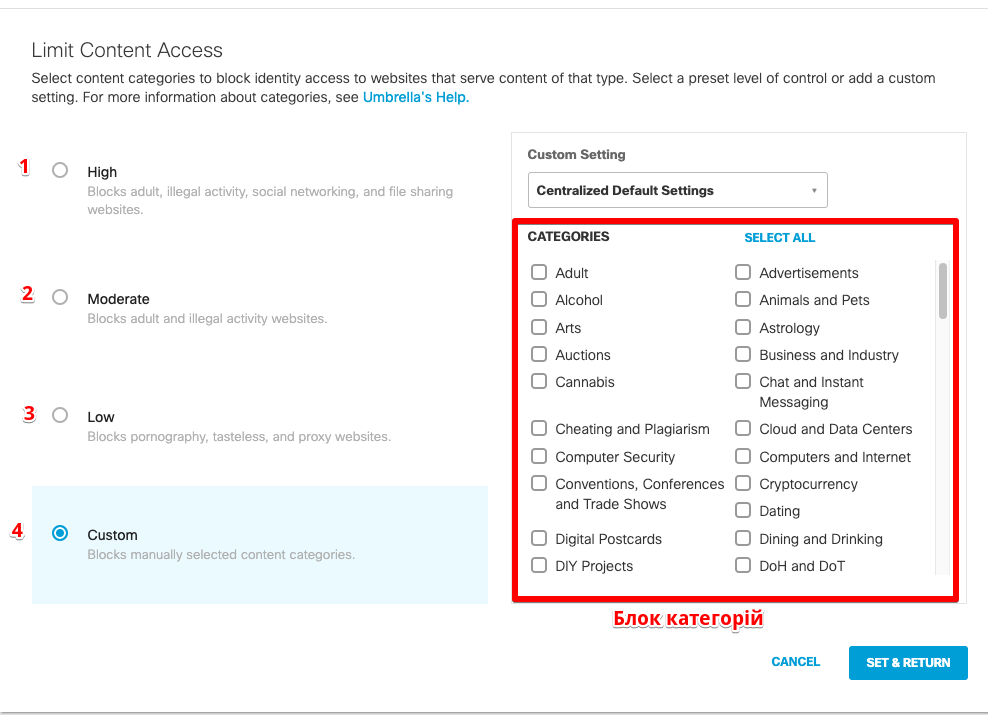

Блок налаштування доступу до контенту.

В цьому пункті ви можете обрати категорії сайтів, які треба заблокувати.

Як я постійно розповідаю, у компанії Cisco є найбільша в світі приватна команда реагування на компʼютерні інциденти Talos. Ця команда і займається категорізацією сайтів. Усі нові сайти, які зʼявляються одразу ж відносяться до певної категорії.

Ось за цими категоріями ви зможете блокувати доступ користувачів.

Для вашої зручності є певна кількість попередніх налаштувань за ступенем обмеження можливості доступу користувачів певних сайтів.

До прикладу для рівня High (1) буде заборонено для відвідування більшу кількість категорій сайтів, аніж для рівня Medium (2) або Low (3).

Внизу є опція ручного вибору (4), при якому ви самі визначаєте набір категорій сайтів, до яких доступ буде заборонено.

На даному етапі не можна дивитись список конкретних доменів у категорії. чи робити із нього виключення.

Йдемо далі.

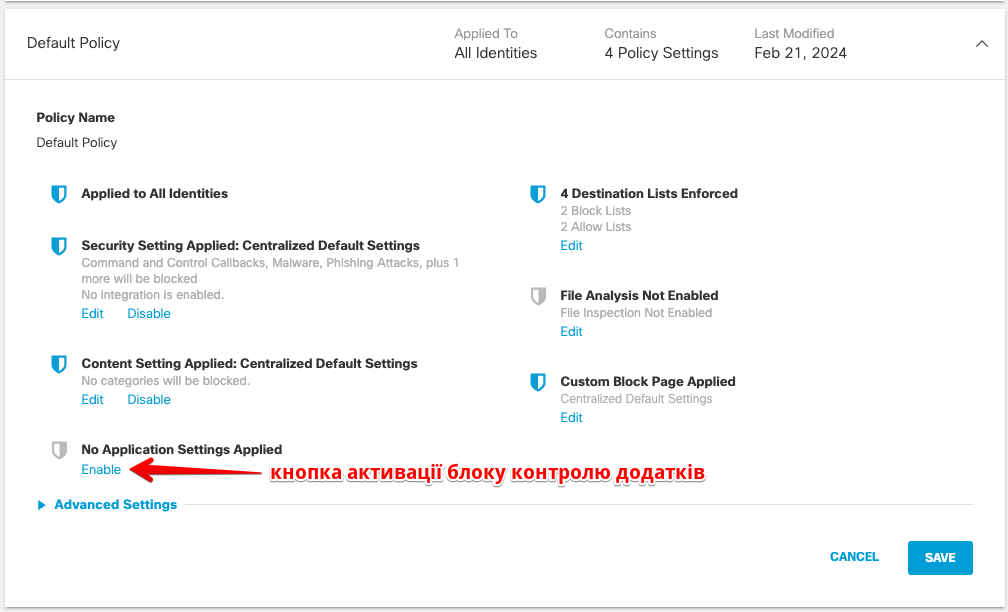

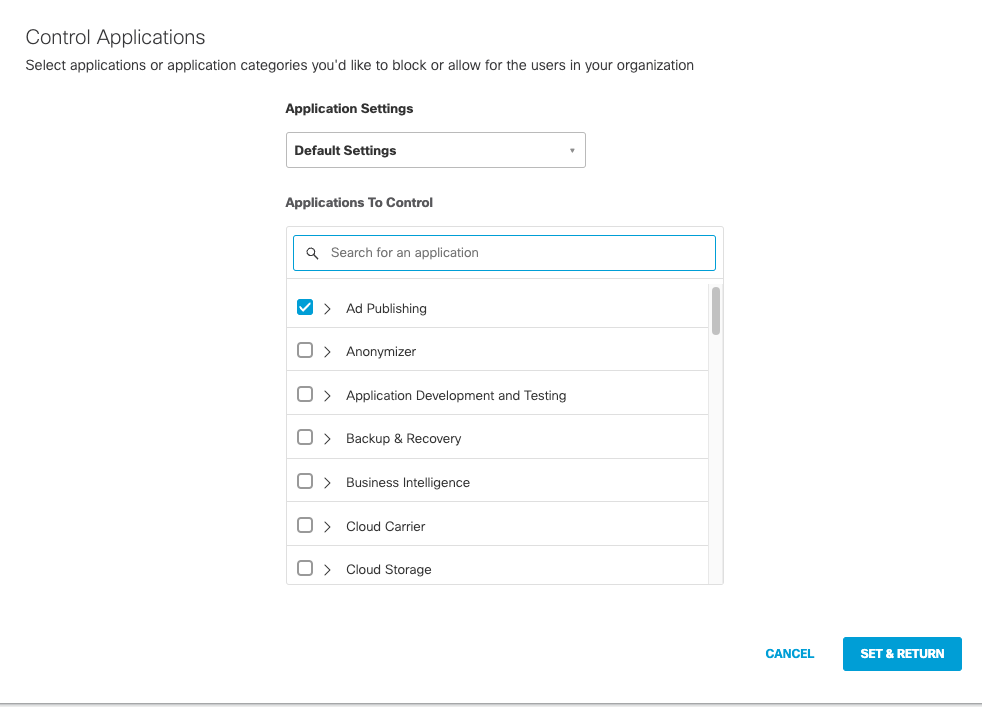

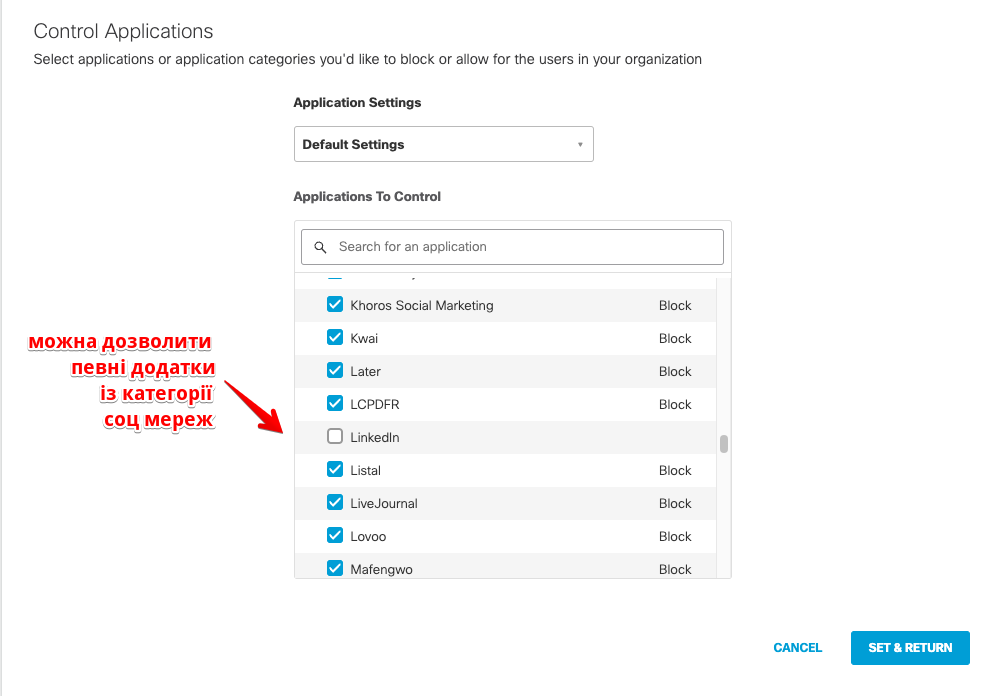

Наступним пунктом є блок контролю додатків.

Блок контролю додатків

Це дуже корисний та важливий пункт.

Після активації ви потрапите на сторінку налаштувань:

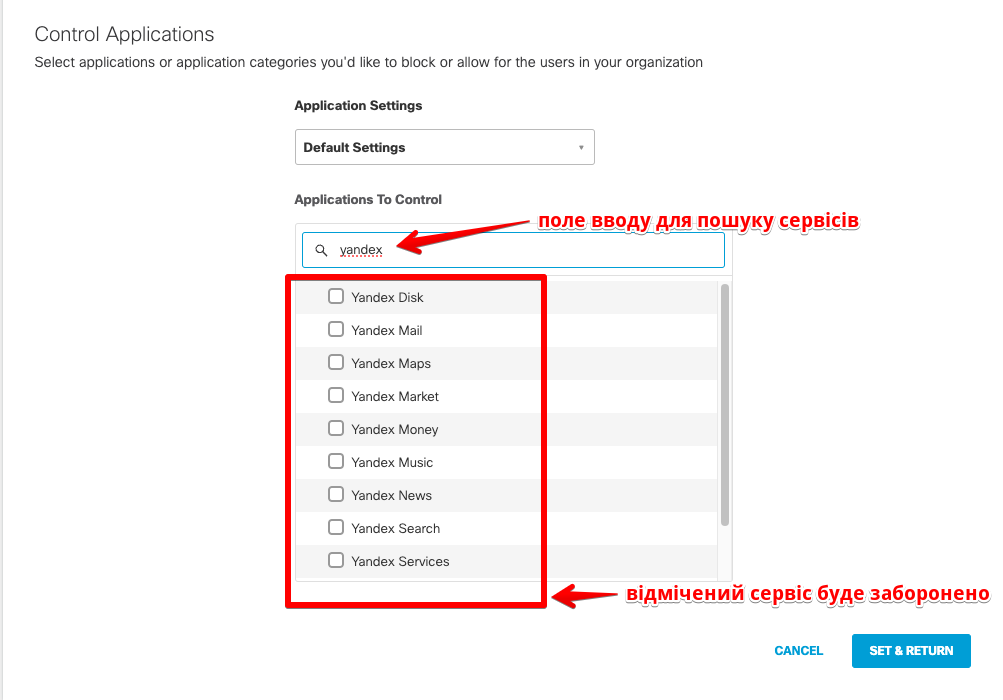

Зокрема тут можна заблокувати доступи до рекламних сервісів (тобто такий собі блокувальник реклами), а також заборонити використання додатків певних категорій (наприклад анонімайзери),або ж заборонити окремі сервіси, наприклад сервіси російського яндексу чи наприклад доступ до вайберу.

Механізм дуже гнучкий.

Дуже зручно можна керувати виключеннями. Наприклад можна в пошуку знайти фейсбук, і дозволити лише месенджер, а заборонити розважальну частину цієї мережі (ігри).

Також можна обрати категорію в цілому, і з неї дозволити лише певний додаток. Наприклад із блоку соц мереж дозволити лише Linkedin.

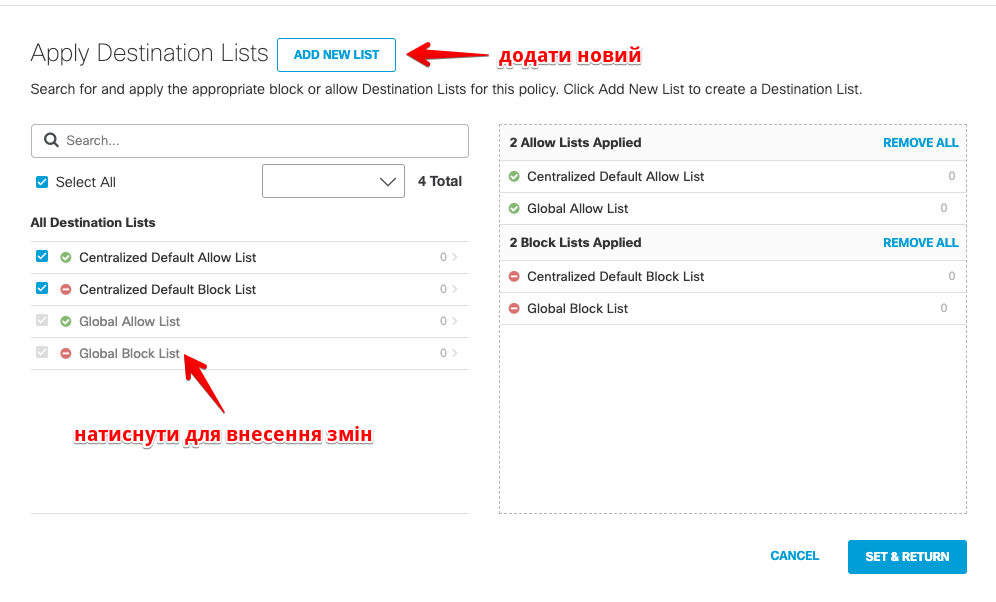

блок із глобальними списками доступу

Йдемо далі.

Традиційно у нас є блок із глобальними списками доступу.

Тут можна створити свій список доступу до тих чи інших сайтів. За замовчанням є глобальний список дозволених сайтів і глобальний список заборонених сайтів.

Великою перевагою цих списків є те, що сайти із нього мають пріоритет. Тобто ви можете заборонити якусь категорію сайтів, але внести окремий сайт у список дозволених. І цей сайт буде дозволено.

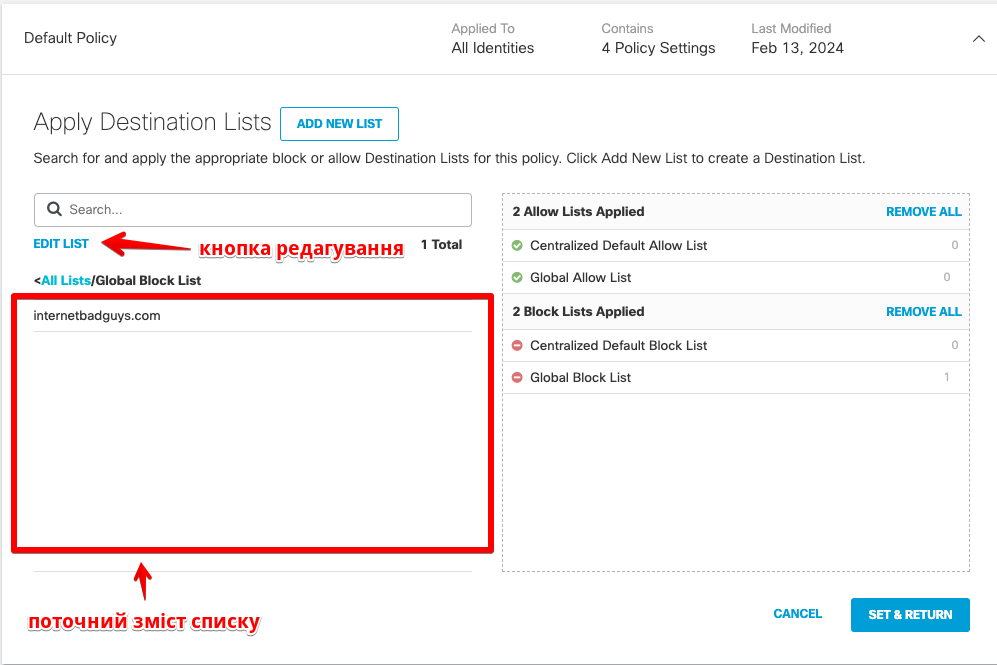

Натиснувши на конкретний список ви потрапите на сторінку налаштувань відповідного списку.

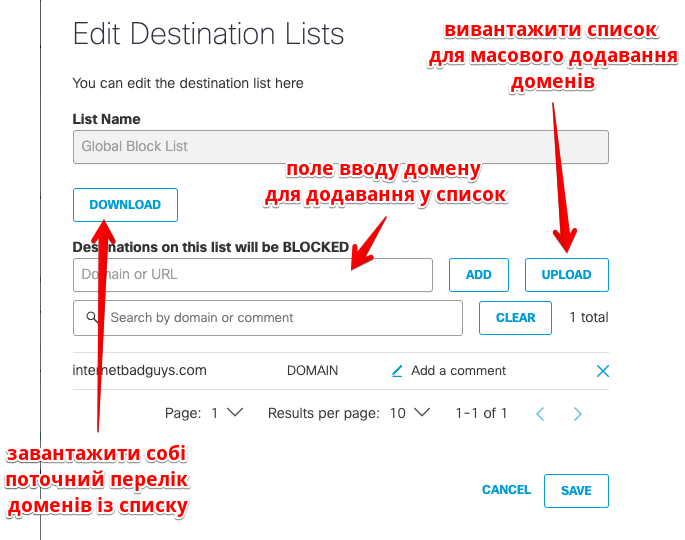

При цьому натиснувши на кнопку редагування списку ви зможете ним керувати. Зовнішній вигляд показано нижче:

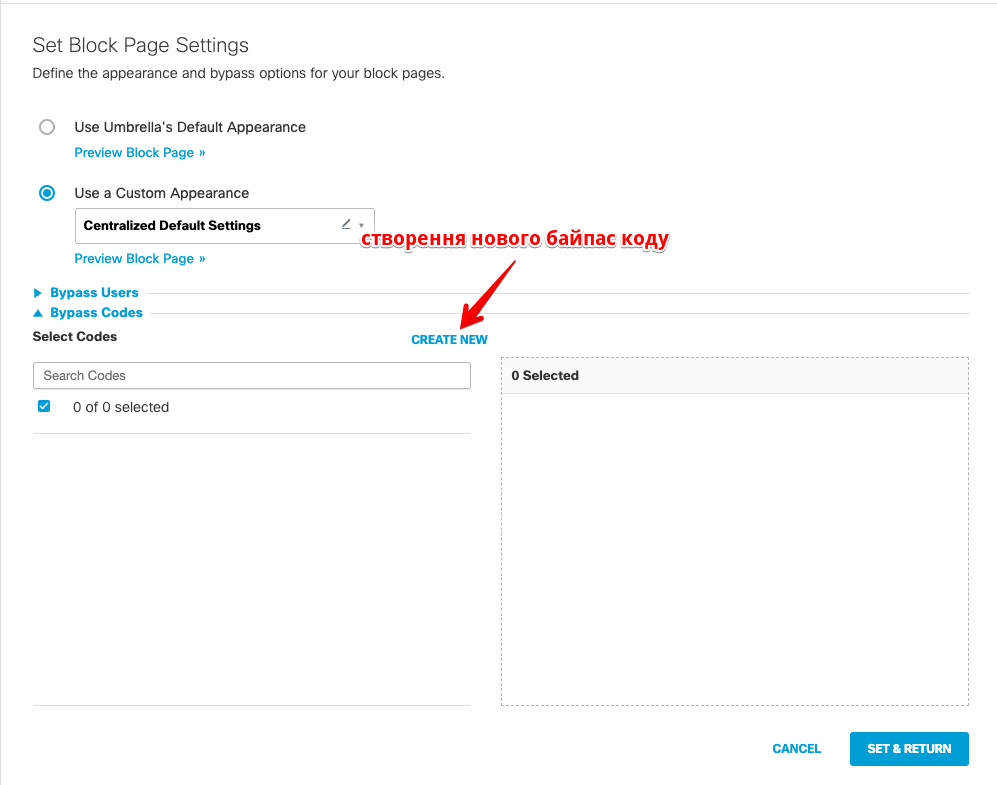

Вигляд сторінки блокування

Далі йде останній пункт: зовнішній вигляд сторінки блокування.

Нас в частині адміністрування більше цікавить можливість задавати bypass code.

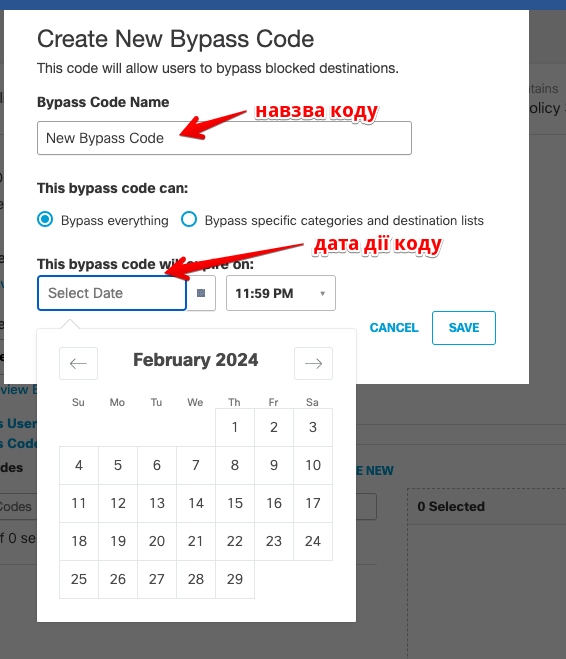

Можна використовувати байпас коди. Якщо користувач у рамках політик доступу потрапив на сторінку блокування домену, але має байпас код, то він може ввести цей код на сторінці блокування та отримати доступ до того ресурсу, на який початково намагався потрапити.

Це дозволяє визначити певний пул користувачів, які можуть обходити блокування у рамках вашої організації. При цьому при створенні кодів необхідно вказувати термін їх дії.

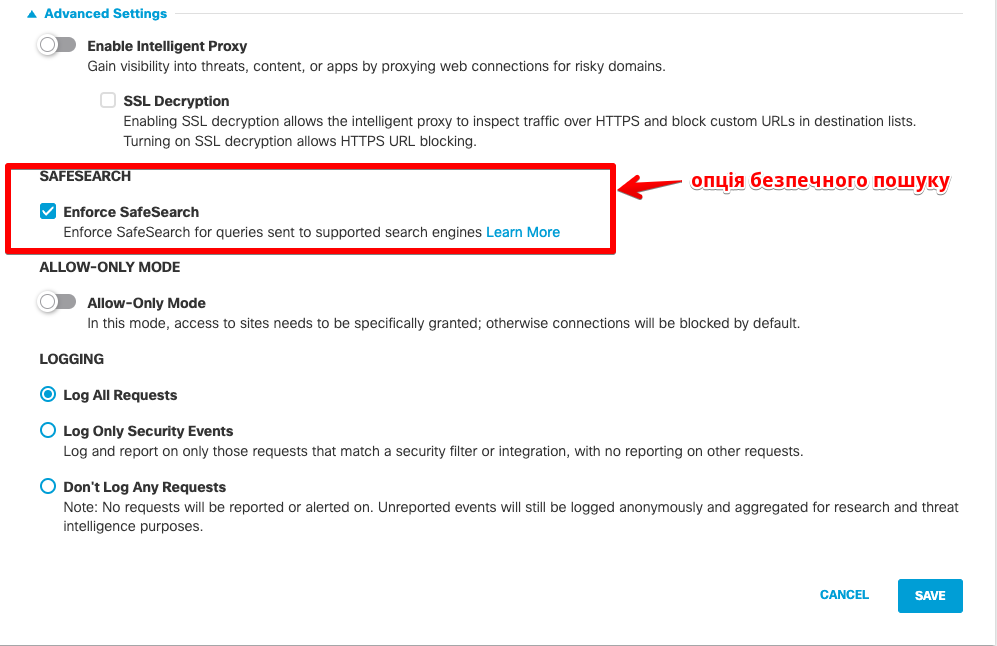

Додаткові налаштування (безпечний пошук)

Також внизу сторінки є опція розширених налаштувань.

Дуже корисною опцією є опція примусового вмикання безпечного пошуку. Ось вона.

При її увімкненні усі пошукові запити користувачів будуть виконуватись у безпечному режимі. Тобто без видачі чутливого контенту у результатах пошуку. Особливо корисною ця опція є у випадках викорстання Cisco Umbrella в закладах охорони здоровʼя та закладах освіти.